Beaucoup d’entre nous ont des familles pour s’occuper. Nous économisons de l’argent non seulement pour notre propre avenir, mais aussi – peut-être encore plus – pour nos enfants et petits-enfants. Nous voulons obtenir une bonne éducation, les aider à acheter une maison ou simplement réserver quelque selected pour quand ils en ont besoin.

Tony aussi. Il avait économisé un montant substantiel pour l’avenir de ses fils, plus de 4 tens of millions de {dollars} en Bitcoin. Et en un seul clic, Il a tout perdu contre Vishingun kind d’arnaque qui utilise des appels téléphoniques pour inciter les gens à abandonner des informations sensibles.

Les escrocs se sont présentés comme des brokers de soutien Google et, après un programme élaboré, ont d’abord attiré son consideration, puis ont gagné sa confiance et lui ont finalement laissé rien.

« S’il te plait, mec. Y a-t-il quelque selected que tu peux faire pour me rendre quelque selected? » était la dernière plaidoirie de Tony, désespérée aux escrocs, espérant faire appel à leur humanité.

Un homme tapant sur son clavier d’ordinateur (Kurt « Cyberguy » Knutsson)

Qu’est-ce que Vishing?

Écurieabréviation de «PHISHING VOCLE», est un kind de cybercriminalité qui utilise des appels téléphoniques pour tromper les individus à révéler des informations personnelles ou financières. Contrairement à phishing traditionnelqui repose sur des e-mails ou des SMS, Vishing exploite le pouvoir de la voix humaine et de l’ingénierie sociale pour manipuler les victimes. Les escrocs usurpent souvent les organisations légitimes, telles que les banques, les entreprises technologiques ou les agences gouvernementales, pour gagner la confiance et créer un sentiment d’urgence. Ils peuvent demander des mots de passe, des numéros de carte de crédit ou d’autres détails sensibles, qu’ils utilisent ensuite à des fins frauduleuses.

Parce que Vishing repose fortement sur les tactiques d’ingénierie sociale, il peut être difficile à détecter, ce qui en fait une forme particulièrement dangereuse de cybercriminalité.

Illustration d’un pirate au travail (Kurt « Cyberguy » Knutsson)

Meilleur antivirus pour Mac, PC, iPhones et androïdes – Cyberguy Picks

L’arnaque est une pièce bien orchestrée

Décomposons ces schémas de vue pour comprendre pourquoi ils sont si efficaces. Une fois que vous les voyez comme une pièce mise en scène composée d’actes différents, il devient plus facile de reconnaître les tactiques individuelles.

Acte 1: la configuration et le ciblage

Les escrocs commencent par identifier les victimes potentielles through les médias sociaux, les dossiers de transaction publique, les bases de données divulguées, and many others. Une fois qu’ils ont sélectionné un objectif, ils recueillent des détails personnels (e-mail, numéro de téléphone, avoirs financiers) pour renforcer la crédibilité. Et vous pourriez facilement être une cible. C’est parce que courtiers de données – Les entreprises qui achètent et vendent vos informations personnelles – sont des mines d’or pour les escrocs. Votre profil entier est probablement là-bas, contenant tout ce dont ils ont besoin pour exécuter une arnaque réussie: Votre nom, votre adresse, les coordonnées, les membres de la famille, les propriétés possédées et plus encore.

Remark vous protéger à ce stade:

- Limitez ce que vous Partager en ligneen particulier les détails financiers

- S’inscrire à services de suppression des données qui efface vos informations personnelles à partir des bases de données de l’entreprise

Acte 2: le premier contact

Les escrocs lancent toujours le contact en premier. Voyons une arnaque Vishing en utilisant un compte Google comme exemple.

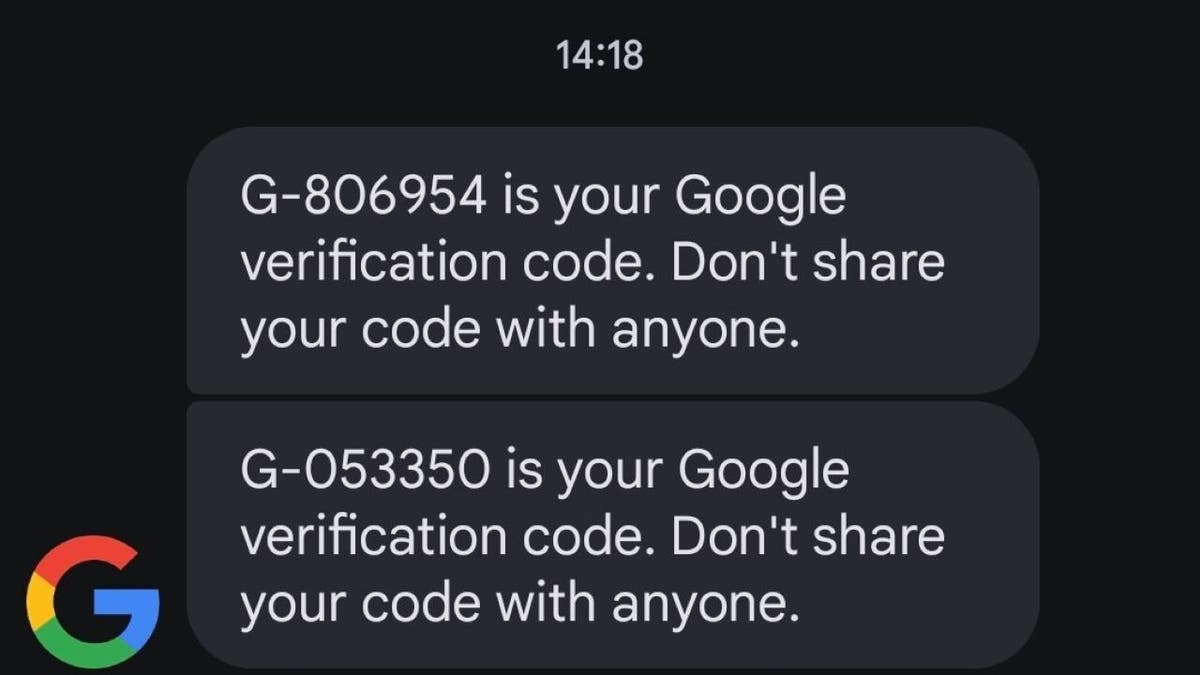

- Déclencher une véritable alerte de sécurité: Les escrocs peuvent tenter de récupérer votre compte Google pour provoquer des alertes de sécurité réelles, comme les codes de vérification envoyés à votre téléphone. Leur objectif n’est pas de réinitialiser votre mot de passe mais de vous faire croire qu’il y a un véritable problème de sécurité.

Texte du code de vérification Google (Kurt « Cyberguy » Knutsson)

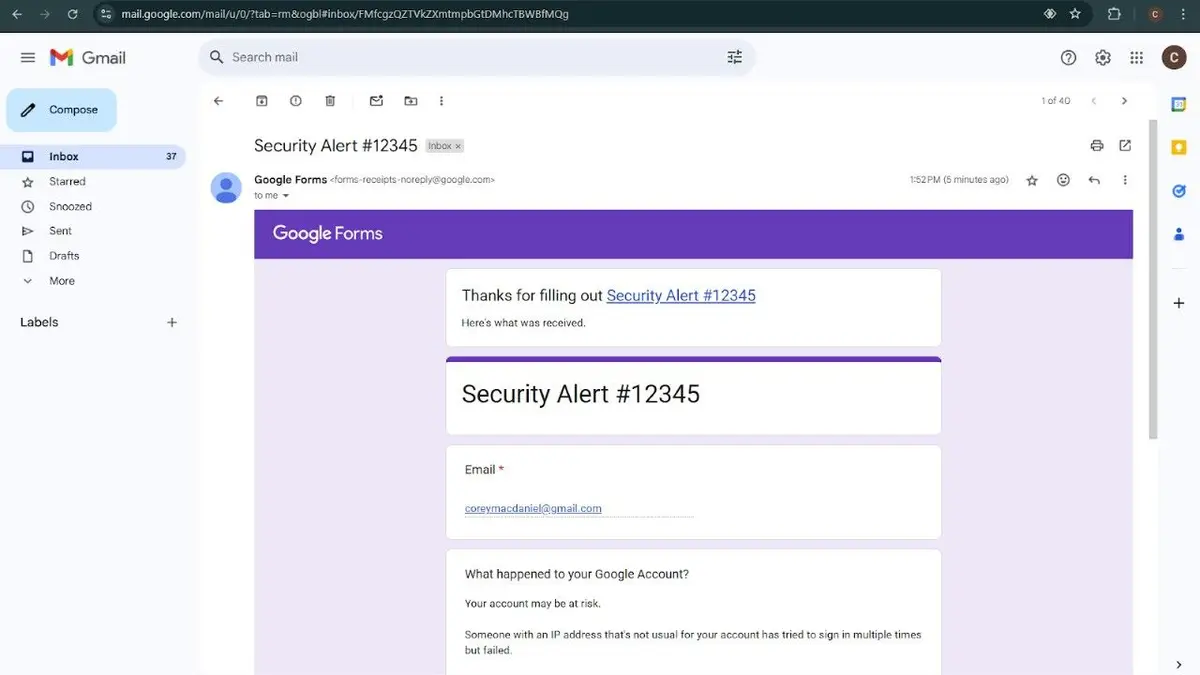

- Envoi d’un fake message de sécurité: Ils créent un fake formulaire Google en utilisant votre adresse e-mail, conçue pour imiter une alerte de sécurité officielle. Le message affirme souvent qu’il y a eu une violation de sécurité et qu’un agent d’help nommé vous contactera bientôt.

Fake Google Type (Kurt « Cyberguy » Knutsson)

- Passant un appel: Peu de temps après avoir reçu l’e-mail, les escrocs appellent à l’aide d’un numéro Google usurpé, vous guidant à travers de fausses étapes de sécurité.

Remark vous protéger à ce stade:

- Pause et vérifier – Les vraies entreprises ne vous appellent pas ou ne vous envoient pas de courrier électronique pour des actions de sécurité sensibles

- Contactez directement l’entreprise – Utilisez les coordonnées officielles (ne faites pas confiance au numéro ou à l’e-mail de l’appelant)

- Être sceptique quant aux avertissements de sécurité urgents – Les escrocs créent de fausses urgences pour vous faire agir sans réfléchir

Comment supprimer vos données privées sur Internet

Acte 3: Construire la confiance

Les escrocs ne demandent plus de mots de passe. Cette astuce ne fonctionne plus. Voici ce qu’ils font à la place.

- Se présentant comme des brokers de soutien: Ils restent calmes et sympathiques, affirmant qu’ils sont là pour aider à enquêter sur le problème. Ils font référence aux détails du fake formulaire Google pour sembler légitime.

- Marcher dans un véritable processus de récupération de mot de passe: Au téléphone, les escrocs vous demandent de modifier votre mot de passe en tant que mesure de sécurité. Ils n’envoient aucun lien suspect mais vous guident plutôt dans le processus de récupération réel. À ce stade, ils n’ont toujours pas accès à votre compte. Mais c’est sur le level de changer.

Qu’est-ce que l’intelligence artificielle (IA)?

Illustration du nom d’utilisateur et de la web page des informations d’identification du mot de passe (Kurt « Cyberguy » Knutsson)

Acte 4: L’arnaque

Après avoir réussi à réinitialiser votre mot de passe, les escrocs demandent une dernière étape: Connectez-vous. C’est là que la vraie arnaque se produit.

- Envoi d’un lien de phishing: Maintenant que vous leur faites confiance, ils envoient un message à l’aide d’un numéro Google usurpé avec un lien pour se connecter. Cependant, le lien mène à un website de phishing conçu pour ressembler à la web page de connexion de Google.

- Connexion au website réel: Dès que vous entrez vos informations d’identification dans la fausse web page, les escrocs les saisissent dans le vrai website Google. Quelques secondes plus tard, vous recevez une véritable invite de sécurité Google en demandant: « Est-ce vous? »

- Cliquez sur « Oui, c’est moi » termine l’arnaque: Pendant que vous étiez sur leur fausse plate-forme, ils se connectaient simultanément à votre vrai compte en utilisant vos informations d’identification. L’invite de sécurité Google? Ce n’était pas pour votre appareil. C’était pour le leur. En conséquence, vous venez de donner aux escrocs d’accéder à votre compte.

Remark vous protéger à ce stade:

- Ne connectez jamais à vos comptes en utilisant des liens qui vous ont été envoyés

- Toujours Vérifiez l’URL Avant d’entrer des informations d’identification et de rechercher « et des orthographes correctes

- Utiliser un Gestionnaire de mots de passe que les autofoux uniquement sur des websites légitimes. Un gestionnaire de mots de passe de haute qualité guarantee la sécurité avec un chiffrement à connaissance zéro, une safety et une prise en cost de qualité militaire pour plusieurs plateformes, notamment Home windows, MacOS, Linux, Android, iOS et les principaux navigateurs. Recherchez des fonctionnalités telles que le stockage illimité de mots de passe, le partage sécurisé, les rapports de santé des mots de passe, la surveillance des violations de données, l’accès à l’autofill et à l’urgence. Consultez mes meilleurs gestionnaires de mot de passe à comité de lecture de 2025 ici

Les coûts cachés des applications gratuites: vos informations personnelles

Acte 5: Le braquage

À ce stade, les escrocs mettent fin à l’appel, vous laissant à l’aise. Vous ne réaliseras pas ce qui s’est passé avant qu’il ne soit trop tard. Et ce ne sont pas seulement les comptes Google en hazard. La même méthode peut être utilisée pour accéder aux comptes Apple, aux companies bancaires et aux portefeuilles de crypto-monnaie. Pour certains, perdre l’accès à Google seul est dévastateur; Après tout, Google Drive, Google Images et d’autres companies cloud stockent de grandes quantités de données personnelles et financières. Mais au second où vous réalisez ce qui s’est passé, il est déjà trop tard.

Remark vous protéger à ce stade:

- Sécurisez vos comptes immédiatement – Réinitialisez vos mots de passe, activez l’authentification à deux facteurs avec une utility Authenticatrice et déconnectez-vous de toutes les periods actives pour supprimer un accès non autorisé.

- Signaler et surveiller la fraude – Alertez votre banque, votre fournisseur de cartes de crédit ou votre échange de crypto pour geler les transactions si nécessaire. Signalez l’arnaque à la FTC (reportfraud.ftc.gov), Ic3 (IC3.gov) et la plate-forme affectée. Surveillez vos comptes pour une activité suspecte et envisagez un gel de crédit pour éviter le vol d’identité.

Bien que la sécurisation de vos comptes et la fraude à la déclaration soit cruciale après une arnaque déjà survenue, la meilleure défense est d’empêcher ces attaques en premier lieu. Prendre ces mesures peut vous aider à ne pas être victime d’une arnaque Vishing en premier lieu.

Remark se protéger des escroqueries à l’évacuation

1. Investissez dans des companies de suppression de données personnelles: Ces escroqueries ont toutes une selected en commun: ils ont besoin de certaines de vos informations personnelles pour fonctionner. Sans votre nom, votre numéro de téléphone ou votre e-mail, ces escroqueries ne peuvent pas se produire. Les escrocs pourraient même essayer de gagner votre confiance en partageant davantage de vos informations personnelles, comme votre numéro de sécurité sociale, pour sembler plus crédibles. Je vous suggère fortement de supprimer vos informations personnelles des websites de recherche de personnes en ligne. Si vous donnez à quelqu’un votre e-mail ou votre numéro de téléphone, il pourrait être en mesure de trouver votre adresse personnelle grâce à une recherche inversée. Bien qu’aucun service ne promet de supprimer toutes vos données d’Web, avoir un service de suppression est wonderful si vous souhaitez constamment surveiller et automatiser le processus de suppression de vos informations de centaines de websites en continu sur une période de temps plus longue. Découvrez mes meilleurs choix pour les services de suppression des données ici.

2. Configurer les contacts de récupération: Établissez des contacts de sauvegarde pour vos comptes (Google, Apple et Financial institution) pour vous assurer d’avoir un moyen de retrouver l’accès en cas de verrouillage.

3. Surveiller les comptes financiers: Vérifiez régulièrement vos comptes financiers pour toute activité suspecte ou transactions non autorisées.

Obtenez des affaires Fox en déplacement en cliquant ici

4. Activer l’authentification à deux facteurs (2FA): Activer 2fa Sur tous les comptes, en particulier les companies Google, Apple et financiers. Cela ajoute une couche de sécurité supplémentaire, ce qui rend plus difficile pour les escrocs d’accéder à vos comptes même s’ils obtiennent vos informations d’identification de connexion.

5. Dispositifs sécurisés: Assurez-vous que vos appareils sont sécurisés avec verrous d’écran ou authentification biométrique et garder Logiciel à jour pour empêcher les attaques de logiciels malveillants.

6. Signaler rapidement les escroqueries: Si vous avez été arnaqué, signalez immédiatement la fraude à la FTC à reportfraud.ftc.gov et informer les plates-formes affectées.

7. Utilisez un logiciel antivirus fort: Installez et mettez régulièrement à jour un fort logiciel antivirus pour protéger vos appareils contre les logiciels malveillants, les virus et autres cyber-menaces. Le logiciel antivirus offre une safety en temps réel, des analyses pour les fichiers malveillants et aide à prévenir les infections en bloquant l’accès aux websites Internet et aux téléchargements nocifs. La meilleure façon de vous protéger à partir de liens malveillants qui installent des logiciels malveillants, potentiellement accéder à vos informations privées, est d’installer un logiciel antivirus solide sur tous vos appareils. Cette safety peut également vous alerter sur les e-mails de phishing et les escroqueries par ransomware, en protégeant vos informations personnelles et vos actifs numériques. Obtenez mes choix pour les meilleurs gagnants de la protection antivirus 2025 pour vos appareils Windows, Mac, Android et iOS.

Les principaux plats de Kurt

L’histoire de Tony est un rappel effrayant que même les épargnants les plus diligents peuvent être victimes d’escroqueries sophistiquées. Ces schémas de vish, soigneusement orchestrés comme une pièce de théâtre, exploitent notre confiance et exploitent de véritables alertes de sécurité pour accéder à nos comptes. Nous protéger nécessite une conscience constante, un scepticisme envers les communications non sollicitées et des mesures proactives pour protéger nos informations personnelles. Bien que les tactiques puissent évoluer, le principe sous-jacent reste le même: les escrocs s’appuient sur la tromperie pour exploiter nos vulnérabilités. En comprenant leurs méthodes et en prenant des mesures préventives, nous pouvons rendre plus difficile pour eux de réussir.

Cliquez ici pour obtenir l’utility Fox Information

Que pensez-vous de plus, les entreprises et le gouvernement devraient faire pour lutter contre cette menace croissante? Faites-nous savoir en nous écrivant à Cyberguy.com/contact.

Pour plus de mes conseils strategies et mes alertes de sécurité, abonnez-vous à ma e-newsletter gratuite de Cyberguy Report en vous rendant à Cyberguy.com/newsletter.

Posez une question à Kurt ou faites-nous savoir quelles histoires vous souhaitez que nous couvrions.

Suivez Kurt sur ses canaux sociaux:

Réponses aux questions de cyberguy les plus posées:

Nouveau de Kurt:

Copyright 2025 Cyberguy.com. Tous droits réservés.